La inteligencia artificial está siendo usada tanto para atacar como para defenderse. Pero los hackers también cambiaron su manual de procedimientos.

La industria de los ciberdelincuentes está alcanzando volúmenes y niveles que escapan a la imaginación. Igual su creatividad.

En el seminario internacional Ciberseguridad: desafío global, que se realizó el pasado 24 de octubre en el hotel Crowne Corobicí, los especialistas dieron datos para el espanto en este mes que termina en Halloween. Y también hablaron sobre el cambio en cómo atacan.

Uno de los retos, que reiteraron los expositores, es que la ciberseguridad es difícil de entender, intimida y es costosa. Tanto para empresas como para las personas o usuarios.

Riesgos

—La información privada de personas y empresas están en peligro de ser usadas para diferentes objetivos: desde la extorsión criminal hasta el control político estatal,

—Peligro para la democracia: influencia en procesos electorales a favor de determinadas tendencias o candidatos políticos, alteración de resultados y hackeo de votos electrónicos.

—Identidad digital: robo de datos sobre comportamientos de las personas, tanto a nivel personal como político.

—Espionaje industrial: las empresas están ante el peligro de que les hurten sus secretos, patentes, planes y modelos de negocios por parte de la competencia.

—Vigilancia masiva: espionaje a ciudadanos.

—Control estatal: control de poblaciones y minorías en estados totalitarios. El futuro puede ser la dictadura digital, como en China.

Cifras de horror

—Cada 14 segundos se produce un ataque de ransomware (secuestro de datos con fines extorsivos), lo que significa que cuando Usted termine este artículo habrán ocurrido de 21 a 42 ataques.

—Los ataques de ransomware se multiplicaron por 13, apoyándose en la inteligencia artificial.

—Los ataques son más creativos, efectivos, sofisticados y agresivos. Como se vio en el caso de Costa Rica. “Hay un antes y un después del ataque a Costa Rica”, dictó la revista Wired. Fuimos la prueba piloto, el conejillo de Indias, el ensayo de los ciberdelincuentes en la era moderna.

—Las extorsiones aumentaron: los montos de rescates exigidos por los hackers aumentaron a un promedio de $570.000. “Los datos valen más que el petróleo”.

—Los ingresos de la industria de ciberdelincuencia (que está asociada a crimen organizado tradicional) alcanzaría los $11 billones.

—50% de directivos de firmas dicen que sus firmas no están preparadas si reciben un ataque, de acuerdo con un estudio de la Universidad de Harvard, contó Juan Carlos Barahona, profesor del INCAE.

—El 9% de los directivos admiten que ni siquiera ven los reportes de ciberseguridad.

—Las juntas directivas de las empresas no entienden el rol de las personas encargadas de la seguridad de los sistemas y de la información de sus compañías.

—Menos del 1% de las empresas latinoamericanas tiene un Chief Information Security Officer (CISO).

—En la mayoría de las empresas, las responsabilidades de ciberseguridad recaen en los gerentes de tecnologías de información. “No tienen ni el salario ni el personal, pero sí tienen el estrés de la ciberseguridad”, dijo Javier Chanagá, director de negocios de Fortinet para América Latina y el Caribe.

—Barreras: los directivos no tienen conocimiento de los avances tecnológicos, enfrentan la posibilidad de falsas noticias sobre sus compañías (Deep Fakes) y tampoco perciben el cambio en los ciberataques.

—Desafíos: las empresas enfrentan desafíos o retos de presupuesto y de personal especializado.

—En América Latina, las empresas medianas consideran que los problemas de ciberataques no les afectarían, pero la región sufre hasta 770 millones de intentos de ataques por semestre, según Fortinet. Todo equipo conectado genera riesgos.

—En una simulación, basado en un estudio de caso, únicamente el 1% de los directivos vieron el problema de ciberseguridad.

—95% de los problemas de ciberseguridad están asociados a conductas y errores humanos, según el Foro Económico Mundial.

Cambio de ataque

—Los hackers utilizan estrategias de fuerza, pero encuentran complicidad o facilidades que les dan los descuidos de las mismas empresas o entidades.

—Los hackers normalmente se encuentran en el perímetro de los sistemas de las empresas e instituciones.

—Los profesionales de ciberseguridad enfrentan la fatiga por la cantidad de alertas, la escasez de recursos, el estrés y la presión, y la falta de atención de los empresarios, gerentes o directivos.

—Hay canibalismo por los especialistas de ciberseguridad: la carencia de especialistas provoca que las empresas se arrebaten los técnicos y profesionales de ciberseguridad disponibles.

—Con las tecnologías de redes avanzadas como 5G y sucesivas, así como el desarrollo de Internet de las cosas, se incrementan las posibilidades de infiltración de los sistemas de las empresas e instituciones. Pero las compañías y entidades no pueden negarse a la digitalización.

—El ataque a instituciones y empresas de Costa Rica en 2022 es una demostración del tipo de ataques que se extenderán en el futuro inmediato, con objetivos de infraestructura crítica.

—Ese ciberataque es similar al que sufrió Ucrania y otros gobiernos locales europeos (por ejemplo, en España) pues los hackers los replican como forma de monetización y para rentabilizar sus inversiones.

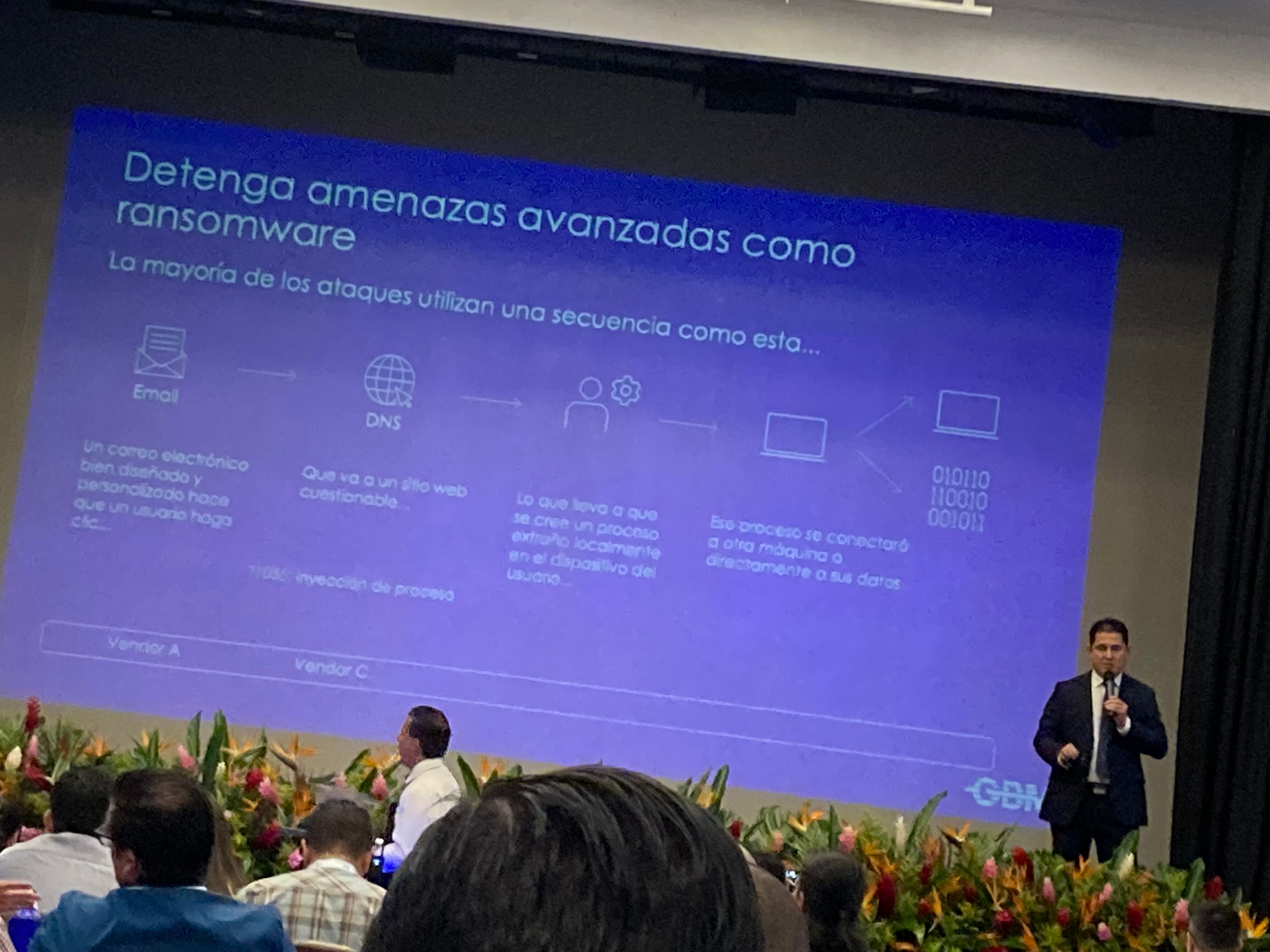

—Antes los hackers procedían así: reconocimiento o identificación de vulnerabilidades en sistemas de empresas y entidades; obtención de permisos para ingresar a los sistemas; crean un bastión dentro de las plataformas de las organizaciones; ataque con extracción de la información; y extorsión.

—Ahora los hackers proceden así:

Paso 1. Identifican sujetos o usuarios de gran valor (gerente general, gerente financiero, gerente operativo u otros) para ingresar a los sistemas corporativos.

Paso 2. Tras esa identificación, exploran las vulnerabilidades o descuidos en el manejo de las contraseñas que esa persona tiene para acceso a sus redes sociales, plataformas personales, correos electrónicos y sistemas corporativos

Paso 3. Con las contraseñas en su poder, ingresan a los sistemas corporativos y realizan el ataque de robo de información y extorsión.

¿Qué hacer?

—El 99% de los ataques se pueden prevenir con pocas medidas sencillas, como la autenticación multifactor (por ejemplo, al abrir el correo electrónico recibir un código en otra cuenta de email o en celular).

—Reconozca que su empresa es una “compañía tecnológica”: no importa en la industria que se encuentre, la utilización de la tecnología de la información en todos los procesos de gestión, producción, logística, distribución y comercialización, entre otros, obliga a implementar estrategias integrales de ciberseguridad.

—Calcule el costo y el impacto financiero y de mercado si su empresa se vea paralizada por un hackeo, costo de negocios perdidos, costo de rehabilitar los sistemas, costo de equipos y sistemas nuevos, costo de operación detenida y costo por reputación en caso de un ataque cibernético y de pérdida de datos de proveedores, del negocio y de los clientes.

—Comprenda los diferentes tipos de riesgos y los distintos componentes que implica la ciberseguridad.

—”Tenga claro los principales vectores de los ataques“, dijo Alonso Ramírez, gerente regional de ciberseguridad de GBM.

—Entre esos vectores de ataques: los correos electrónicos, la actualización de sistemas operativos y otros software o servicios en la nube, así como de la página web, proveedores y clientes que utilizan servicios en línea.

—La incorporación de sistemas de seguridad informática con inteligencia artificial facilita la identificación rápida de las vulnerabilidades, así como tácticas de engaño con señuelos.

—La ciberseguridad debe estar alineada y adaptada al negocio de la empresa o a la actividad de las instituciones.

—Acciones a nivel de Estado: debe tener estrategias a nivel de informática, sensibilización de la población, de respuesta ante incidentes, de regulación y de gobernanza.

—Acciones a nivel de empresas:

1. Deben aplicar estándares (ISO, NIST, PCI, Cobit 2009, FedRamp, GDPR).

2. Las juntas directivas y los empresarios (en caso de pequeñas empresas) deben incorporar la ciberseguridad en su agenda y planes.

3. Se debe tener un CISO que lidere un equipo técnico especializado en ciberseguridad.