Hay un riesgo de que las empresas se queden paralizadas si operan con sistemas de computación en la nube, como lo demostró la firma Facebook el pasado 4 de octubre cuando dejaron de operar sus redes sociales Facebook e Instagram y aplicaciones de mensajería Messenger y WhatsApp.

La situación también impactó a empresas y profesionales que basan y tienen concentradas sus actividades de venta y comercialización digital en las aplicaciones. Empero, los riesgos tecnológicos no son exclusivos de los sistemas en la nube.

“Es importante indicar que siempre hay un riesgo que se trata de minimizar todos los días, ya sea en los servicios on premise (instalados) o en los servicios de nube o datacenter”, advirtió Miguel Jiménez, director comercial de Nube 4.0 de Grupo CMA. “Todo dependerá de los planes para controlar los riesgos que cada organización se plantee y de la inversión que se apruebe para gestionar un plan de control exitoso”.

LEA MÁS: Aplique la regla de 3-2-1 para respaldar archivos de su negocio guardados en la nube

Por su magnitud y la cantidad de usuarios afectados, los problemas de Facebook alcanzaron una mayor resonancia, en particular porque ocurrió en medio de las denuncias en Estados Unidos sobre la gestión del contenido. Anteriormente, sin embargo, las mismas redes habían sufrido percances similares en marzo anterior. También la red social Twitter había sufrido caídas de sus sistemas en octubre de 2020, por ejemplo. Ninguna de ellas tuvo tanta repercusión.

Una señal de alerta a nivel empresarial e institucional ocurrió en noviembre del año anterior, cuando se produjo la caída de la plataforma de Amazon Web Services (AWS) en su centro de operaciones ubicado en Virginia, EE. UU. La situación afectó incluso al servicio de facturación electrónica del Ministerio de Hacienda en Costa Rica, entre otros.

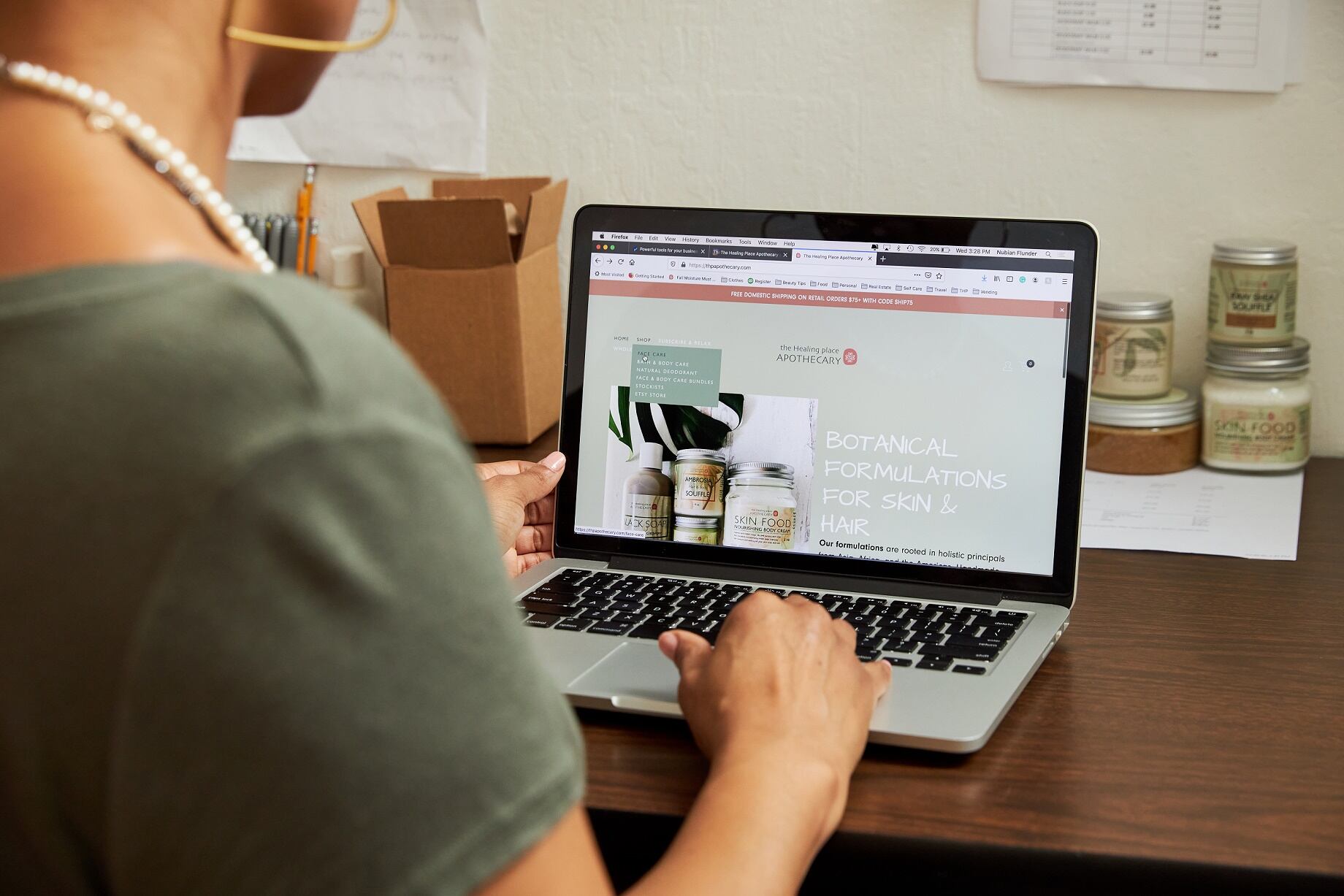

La adopción de la nube es estratégica para la transformación digital, la automatización de procesos y la adopción de tecnologías como big data, analítica, inteligencia artificial, y machine learning desde hace varios años. Fue clave para que las empresas siguieran operando en el confinamiento de los meses de marzo, abril y mayo de 2020 y lo siguió siendo con el personal que se mantuvo en teletrabajo. Además, las plataformas de comercio electrónico corren sobre servicios de nube.

La firma IDC proyecta que cerca del 75% de las empresas en América Latina migrarían aplicaciones e infraestructura a la nube para el año 2022 y estima que la región invertiría más de $460.000 millones entre 2020 y 2023. Hay razones financieras: mejora del 40% en eficiencia, reducción de los gastos de adquisición de tecnologías, operación y mantenimiento.

Tras la superación de las resistencias durante más de una década, hasta esta semana los frenos a la nube en la región se centran en la falta de información y entendimiento sobre cómo funciona este modelo, la desactualización en las prácticas de gestión de datos, la ambigüedad de los gobiernos y los problemas de conectividad, banda ancha y calidad de los servicios de Internet, según la firma Access Partnership.

Sistema “espejo”

La computación en la nube permite contar con tecnología de punta y recursos de alto valor, así como ubicar servidores, sistemas e información en centros de datos especializados, con certificaciones exigentes, redundancia de electricidad e Internet, y seguridad física y lógica que difícilmente tiene una empresa individualmente.

“El estar en la nube brinda flexibilidad y eficiencia, pero sobre todo innovación”, recalcó Eric Arosemena, gerente regional de nube híbrida para GBM. Hay un pero. “Cualquier iniciativa de nube debe considerar la protección y disponibilidad de la información y acceso a ésta”, indicó el ejecutivo.

Las empresas, sin embargo, no pueden delegar todas las responsabilidades en su proveedor de servicios de nube. “Desde el inicio, toda empresa debería trabajar el diseño de sus aplicaciones o servicios teniendo en mente una disponibilidad del 100% del servicio”, recomendó Jason Ulloa, director de la escuela de tecnologías de información de la Universidad Cenfotec. “Aquellas empresas cuya visión sea distinta estarán siempre propensas a tener caídas inesperadas o verse afectadas por caídas en los servicios que brindan sus proveedores de nube”.

La empresa debe elaborar su matriz de riesgo y avanzar al diseño de su la estrategia de alta disponibilidad con medidas de recuperación, continuidad, replicación y seguridad física y lógica.

Todas esas medidas van de la mano. Contar con un ambiente de réplica facilita moverse cuando se presentan las fallas. En esa réplica o espejo —una copia que se ubica en un servicio en la nube de otro proveedor, con sincronización automática de datos con intervalos regulares— deben estar incluidas las aplicaciones contable-financieras, de recursos humanos, producción y logística, de datos y la tienda de comercio electrónico.

Para la replicación se puede disponer de máquinas virtuales, que están pasivas y se activan o empiezan a ejecutarse solo después de una caída del sistema principal. O se pueden implementar también servicios de nube híbrida (una parte en un servicio de nube privada y otra parte en un servicio de nube pública) para los servicios críticos o para todos los sistemas informáticos, de acuerdo al presupuesto disponible.

“Dependiendo del riesgo, el valor y el tamaño de la empresa, así se debería diseñar y crear un sistemas de continuidad de negocio”, indicó Isaac Rodríguez, gerente de ciberseguridad y privacidad de PwC Costa Rica.

Los respaldos o espejos, especialmente de datos, sistemas e infraestructura crítica, deben tenerse en centros de datos ubicados en zonas geográficas distintas, los cuales normalmente implican costos inferiores al del ambiente principal. En última instancia, se pueden considerar métodos manuales o no tan sofisticados para operar de forma temporal cuando se caen los servicios en la nube.

Otra forma para minimizar la caída de servicios es utilizar el esquema de “regiones”, donde se alojan los sistemas y se tienen cargas de trabajo compartidas entre sitios físicamente separados y distantes, lo que provee independencia electromecánica, de equipos y de red. Así, en caso de caída de una parte del servicio, no se afecta la totalidad del servicio.

Todas las tareas de monitoreo, respaldo, restauraciones y de sincronización pueden estar automatizadas. La infraestructura tecnológica debe contar con la inteligencia suficiente para identificar a tiempo cuándo se está enfrentando una caída, de forma que se traslade automáticamente el tráfico hacia los espejos o réplicas. Ulloa aconsejó realizar pruebas para determinar posibles falencias y correcciones.

Las estrategias de replicación indicadas exigen establecer conexiones privadas tipo VPN, disponer de cuentas activas en los diferentes proveedores y asegurarse que cada uno cuenta con mecanismos de recuperación ante desastres, recursos de almacenamiento, máquinas virtuales, alta capacidad de transmisión de datos y balanceadores de cargas, entre otros.

| Mapeo de riesgos |

|---|

| Tanto los sistemas instalados como los servicios de computación en la nube implican peligros a tener en cuenta: |

| Instalados (On premise) |

| Alta inversión en aplicaciones, red, servidores y seguridad en centros de datos propios. |

| Asumir que no hay peligros: el 85% de los ataques informáticos se dirigen a sistemas instalados. |

| Mayor cantidad de incidentes de los sistemas. |

| Falta de flexibilidad y escalabilidad: dificultades para reducir o aumentar los sistemas informáticos según las necesidades. |

| Mayor costo de adquisición, operación y mantenimiento. |

| Dependencia de proveedores: ante cualquier incidencia o requerimiento de soporte se debe recurrir al fabricante. |

| Vulnerabilidad: los sistemas instalados son muy vulnerables a la estabilidad de suministro eléctrico y de Internet. |

| Accidentes provocados por fallas humanas, eventos o desastres ambientales, falta de mantenimiento preventivo y obsolescencia. |

| En la nube |

| Caída de sistema de proveedor. |

| Caída de enlaces a Internet o problemas de calidad de las conexiones. |

| Elegir configuraciones de menor costo y mayor riesgo. |

| No contar con soluciones alternativas de recuperación en casos de desastre. |

| Circunscribir la seguridad de los datos a la oficina, dejando de lado el trabajo remoto. |

| Uso de aplicaciones tipo API vulnerables y comprometidas. |

| Falta de conocimiento: se requiere personal especializado. |

| Dependencia de enlaces internacionales (cuando el proveedor se encuentra fuera del país) y de conexiones locales. |

| Fuente: Grupo CMA, GBM, Cenfotec y PwC |