A principios de julio, la empresa informática estadounidense Kaseya sufrió un ataque cibernético en su software VSA facilitado por una serie de vulnerabilidades, según dijo un portavoz de la compañía.

Aunque en principio la empresa aseguró que el ataque afectó a menos de 40 clientes en el mundo, esa cifra se multiplicó hasta, al menos, unas 1.000 empresas. Entre las consecuencias estuvo el cierre de unas 800 tiendas de una cadena de supermercados de Suecia luego de que sus cajas quedaran paralizadas.

Los hackers, posteriormente, pidieron $70 millones para liberar el software, aunque Kaseya ha dicho que no hay evidencia de que el ataque impactara infraestructura crítica.

LEA MÁS: ¿Las instituciones públicas de Costa Rica cumplen la directriz de migrar a la nube?

Este es uno de los últimos casos de ramsonware, nombre con el que se le conoce a un código de malware diseñado para afectar sistemas de cómputo de organizaciones o personas con el fin de secuestrar información para luego cobrar un rescate por ella.

Para lograrlo, los ciberdelincuentes usan técnicas como la ocultación o la infiltración a través de fisuras o fallas en los sistemas con el fin de ingresar a la infraestructura tecnológica de la organización.

Si bien en los últimos meses se han conocido casos como los de Kaseya o del oleoducto Colonial Pipeline, en realidad los datos indican que este tipo de ataques vienen en descenso, pero son cada vez más dirigidos.

En el 2017, la cantidad de empresas afectadas por esta variante de malware a nivel mundial fue del 18%, mientras que en el 2018 cayó al 8% y en el 2019 registró apenas un 6%. Mientras tanto, en el primer cuatrimestre del 2021 la reducción global fue del 27% respecto al tercer cuatrimestre del 2020, según los datos de la firma de ciberseguridad Eset.

“Esta baja probablemente se deba a un cambio de enfoque de los operadores detrás de los grupos de ransomware que encontraron un negocio más rentable en los ataques dirigidos”, comentó Miguel Ángel Mendoza, especialista en Seguridad Informática de Eset Latinoamérica.

Con ataques directos a blancos específicos, los cibercriminales parecen haber encontrado una manera más efectiva de ganar dinero. Además, han combinado este enfoque con otras medidas coercitivas para presionar a las víctimas, agregó Mendoza.

Los objetivos, hasta el momento, son empresas dedicadas a distintas actividades, pero con una característica en común. “El enfoque es poder extorsionar o robar a mayor escala a aquellas empresas que utilizan software como columna vertebral para su día a día”, explicó Alonso Ramírez, miembro de la comisión de ciberseguridad del Colegio de Profesionales de Informática y Computación (CPIC).

LEA MÁS: EF Explica: ¿Cómo fue el ataque informático a Microsoft y por qué importa?

Ramírez puntualizó que estos casos pueden deberse a la combinación de dos razones: por un lado, la falta de monitoreo y de preparación de las organizaciones para detectar este tipo de situaciones y, por otro, la especialización de los ciberdelincuentes.

En América Latina la tendencia en la cantidad de ataques se mantiene al alza. De acuerdo con los datos de Eset, 2020 fue el año con el mayor porcentaje de detecciones de ransomware en la región.

El país más afectado fue Perú, donde se detectó el 29% de los 96 mil casos registrados. Costa Rica ocupa la novena posición, con el 3,5% de detecciones.

Los datos del 2020 sobrepasaron incluso los registros del 2015, año en el que aparecieron las primeras familias de ransomware apuntado a usuarios latinoamericanos, precisó el especialista de Eset.

Las familias

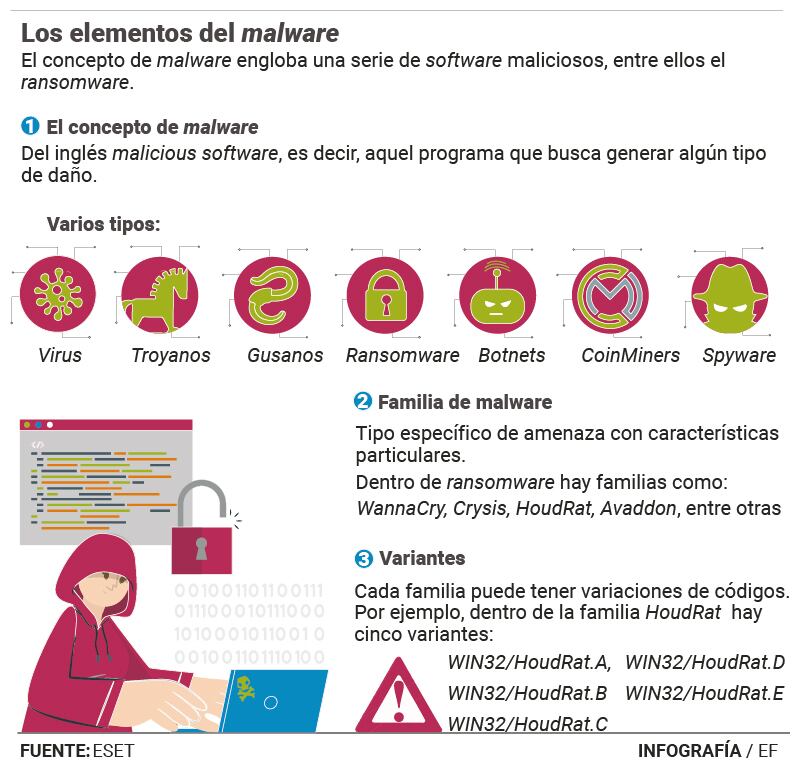

El concepto de familias de ransomware se refiere a una clasificación dentro de este tipo de ataques que comparten características particulares y no a un grupo de personas u organizaciones detrás del ataque.

Dentro de cada familia pueden haber incluso modificaciones del código malicioso, que se conocen como variantes.

Esta clasificación sirve para que las soluciones de seguridad puedan detectarlas con más precisión.

“El uso de familias de ransomware en ataques dirigidos aparecieron desde finales del 2017, se consolidaron durante el 2020 y continúan en el 2021, convirtiéndose en ataques más agresivos que aplican medidas coercitivas sobre las víctimas para aumentar la posibilidad de monetizar los ciberataques”, explicó Mendoza.

Por ejemplo, han aparecido nuevas modalidades como el doxing, que consiste en el robo de información y la posterior extorsión bajo la amenaza de hacer públicos los datos sensibles.

También el print bombing, que utiliza las impresoras disponibles en la red de las víctimas para imprimir la demanda del rescate; o las cold calls, que son llamadas al personal de las organizaciones afectadas que busca evitar el pago del rescate y optar por los respaldos de información.

La familia Avaddon ha afectado a pequeñas y medianas empresas en Europa y Estados Unidos, mientras en Latinoamérica se supo de al menos seis casos de organizaciones afectadas por la misma.

Las detecciones realizadas en Latinoamérica se atribuyeron a casi 1.600 familias de ransomware y sus variantes. La familia WannaCry causó el 56% de los ataques en el 2020, la mayor en la región, seguida de STOP, Crisis, Phobos y Philadelphia.

La situación en Costa Rica

De acuerdo con Eset, Costa Rica registró cerca de 3.400 detecciones durante el 2020, afectado principalmente por las familias de ransomware Crysis, STOP, Locky y TeslaCrypt.

No obstante, si hablamos de intentos de ciberataques, la cifra se dispara. Según la empresa de ciberseguridad Fortinet, en el 2020 se registraron en Costa Rica 201 millones de intentos.

A pesar de esa situación, la información con respecto a tema en el país es opaca. “En Costa Rica no existe la obligación de una empresa de tener que informar que fue víctima de un ataque y que provocó robo de información de sus clientes. No existe ese sentir de responsabilidad”, manifestó Ramírez, del CPIC.

LEA MÁS: Aplique la regla de 3-2-1 para respaldar archivos de su negocio guardados en la nube

Para el especialista, esa situación dificulta estimar con certeza la cantidad de ataques que suceden y complica el abordaje con una estrategia de seguridad.

En el caso de que una empresa costarricense utilice información de ciudadanos europeos, sí podría aplicarse la legislación de protección de datos del ciudadano europeo.

Además, a nivel internacional existe el convenio de Budapest, un acuerdo para combatir los crímenes relacionados con ciberseguridad, que está ratificado por Costa Rica.

Ramírez agregó que hay otras técnicas que las empresas pueden aplicar, aunque no son legalmente vinculantes, como las normas ISO 27.000 o marcos de referencia de otras naciones.

Desde Eset recomiendan combinar la tecnología de protección con la gestión de la seguridad, con tareas como realizar evaluaciones de riesgo, implementar mecanismos de control de acceso y de autenticación multifactorial o aplicar controles de respaldo y recuperación de información.

Tensiones geopolíticas

Los recientes ataques de ransomware han levantado también tensiones geopolíticas.

Estados Unidos ha acusado a organizaciones de Rusia y China como los autores de estos ataques, entre ellas Revil.

Incluso se ha debatido si los gobiernos de estos países pueden estar financiando a estos grupo, algo que el representante del CPIC no descarta.

“Aunque el actor malintencionado esté en Rusia o China no necesariamente significa que los gobiernos hayan ejecutado la actividad, pero los equipos de inteligencia cibernética de los países de occidente encuentran vínculos de estas bandas con algunas figuras de dichos gobiernos”, dijo Ramírez, lo que genera una especulación.

Lo que es una certeza es el malestar que genera esta situación en el gobierno estadounidense y en la Unión Europea, ante la aparente inacción de Rusia o China.